Los radioenlaces siguen siendo una pieza clave para la conectividad en áreas urbanas y rurales: backhaul celular, CCTV en minería, teleoperación, conectividad para transporte y como respaldo para fibra. Con la mayor digitalización y el despliegue de 5G, la superficie de ataque y los requisitos de seguridad aumentan: no basta con un enlace estable, ahora se exige confidencialidad, integridad, gestión segura y resiliencia ante interferencias y sabotaje físico. A continuación presentaremos las tendencias de seguridad aplicables hoy en Perú y Chile; asimismo, por qué soluciones como las de RADWIN suelen ser una opción relevante para operadores y proyectos críticos.

En ambos países hay una presión regulatoria y de mercado para ampliar la capacidad y para garantizar operaciones seguras. En Perú el MTC ha mostrado gestión activa del espectro y hay interés de operadores en nuevos servicios 5G, lo que empuja a modernizar infraestructuras de backhaul y a reforzar la seguridad de los enlaces. En Chile, SUBTEL y otras normas recientes han enfatizado procedimientos y controles para instalaciones y uso eficiente del espectro, lo que también induce a gestores y contratistas a priorizar equipos cotejados con buenas prácticas de seguridad y cumplimiento. Estas dinámicas hacen que las soluciones con cifrado robusto, sincronización fiable y herramientas de gestión sean cada vez más demandadas.

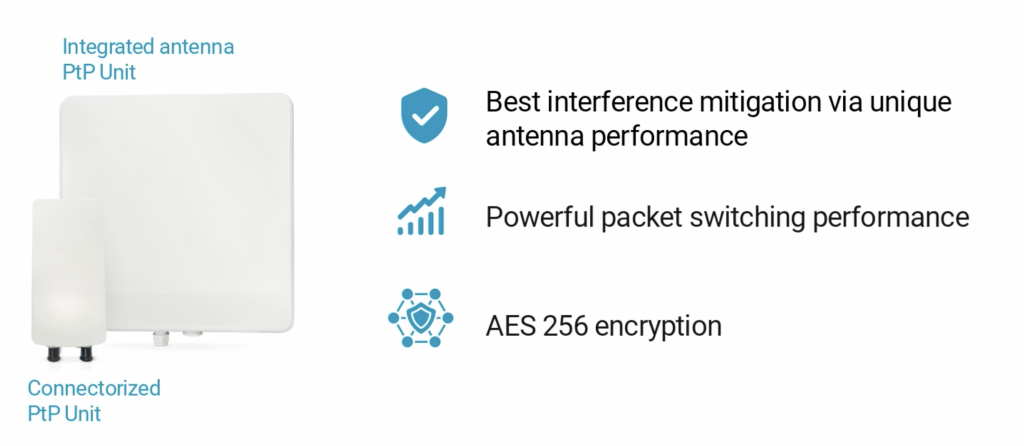

Hoy se espera cifrado de extremo a extremo en la capa de aire (no sólo VPN sobre Ethernet). Muchos fabricantes ofrecen AES integrado en el propio air-interface; esto evita depender exclusivamente de túneles IP y reduce la exposición en enlaces punto-a-punto y punto-multipunto. La recomendación práctica: exigir AES (128 bits como mínimo) y, allí donde sea posible, AES-256 para aplicaciones críticas. RADWIN, por ejemplo, integra cifrado AES en sus modelos PtP/PtMP.

No es raro ver equipos con puertos de gestión sin protección adecuada. Las tendencias apuntan a: autenticación fuerte (RADIUS/TACACS), gestión por VLAN separada, acceso limitado por listas de control (ACL) y uso de certificados cuando el equipo lo soporta. Además, logging y exportación de eventos a SIEM facilitan detección temprana de intentos de intrusión.

Con congestión en bandas tradicionales, las soluciones resistentes a interferencia (beamforming, diversidad, técnicas de mitigación de ruido) mejoran tanto la disponibilidad como la seguridad —un enlace menos interferido dificulta ataques de denegación por ruido. Productos modernos integran mecanismos específicos para operar en entornos NLOS y en bandas congestionadas.

Separar tráfico crítico (señalización, control, CCTV) del tráfico de usuario y aplicar políticas QoS y cifrado por servicio reduce el riesgo de que un fallo o intrusión afecte sistemas esenciales. En proyectos de minería, transporte o servicios públicos (casos comunes en Perú y Chile), esto es una práctica exigida por los integradores.

Los vectores de ataque a menudo empiezan por firmware o interfaces de administración sin proteger, por ello hoy se exige:

a) Actualización de firmware firmada.

b) Canales de gestión cifrados (HTTPS/SSH)

c) Autenticación multifactor para portales OSS/Cloud

d) Procesos de parcheo planificado.

Los fabricantes que ofrecen herramientas de OSS/Cloud con buenas prácticas devuelven valor operativo y de seguridad.

Podemos considerar las siguientes como las más importantes:

Estas prácticas reducen riesgo operativo y facilitan cumplimiento frente a requerimientos locales y auditorías.

Debido a que RADWIN proporciona soluciones destinadas a escenarios críticos (minería, transporte, backhaul) con énfasis en robustez del air-interface, capacidades para entornos NLOS y opciones de cifrado integradas. En su portafolio se documentan AES integrado en modelos clásicos, oferta de AES-256 en equipos de alta capacidad y soluciones mmWave (60GHz) con cifrado y perfiles de resiliencia que son útiles para despliegues urbanos densos o enlaces de baja latencia. Además, RADWIN tiene presencia mundial y casos de uso en sectores industriales, lo que la hace una alternativa a evaluar en proyectos con requisitos de seguridad y continuidad del negocio.

El impulso hacia 5G y la demanda de conectividad en sectores críticos elevan la seguridad de radioenlaces a requisito operativo y regulatorio. En Perú y Chile conviene que integradores y operadores:

• Exijan cifrado nativo y gestión separada,

• Prioricen equipos con historial en entornos industriales (minería, transporte).

• Validen características técnicas (AES, mitigación de interferencia, sincronización TDD/GPS) antes de la compra.

Para proyectos con alto riesgo (minería, control industrial, CCTV crítico) se recomienda una evaluación técnica comparativa (RFP) que incluya pruebas de laboratorio o pilotos donde se mida no sólo throughput sino resistencia frente a interferencia, la gestión segura y la facilidad de integración con sistemas OSS/NMS. Soluciones de proveedores con enfoque en cifrado integrado y herramientas de gestión probadas, como las citadas en este artículo, facilitan alcanzar los niveles de seguridad y disponibilidad que hoy exigen clientes y reguladores en la región.

En Transworld contamos con la tecnología Radwin para potenciar tus proyectos.

Para una presentación de estas y otras soluciones de conectividad inalámbirca comunícate con tu ejecutivo de negocios o a través de contacto@transworld.pe. Si estás en Chile, contacto@transworld.cl

Compártelo en Redes Sociales